很多站长朋友都在使用dedecms,而且大量的企业网站也都在使用,在这样的大环境下难免不会出现漏洞,所以dedecms的安全性成为众矢之的。其实,如果把dedecms的安全问题解决掉,它还真是一款非常不错的cms程序呢,闲话少说,跟版网——dedecms网站模板路径安全设置技巧。

1、及时修改默认模板文件夹名称

当你的网站调试完毕之后就可以上传到空间或服务器上面了,上传之后面临的首要安全问题就是修改默认模板文件夹名称templets/default/为你自定义的名称,这样会让黑你网站的对手增加点难度。不过,光设置完这个是远远不够的,因为在源代码里面同样可以轻易获取到你的模板所在的文件夹名称,接下来我们修改源代码路径。

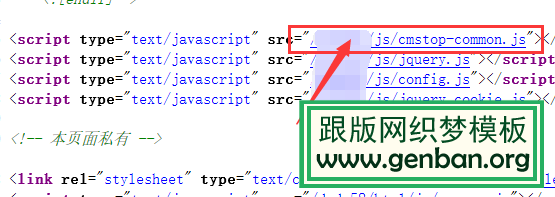

2、从源代码找出css、js等url模板路径

从源代码头部中可以看出我们网站的css、js等路径已经非常清晰的暴露了你网站模板的踪迹,是不是感觉整个人都不好了呢?如果这路径不修改,那么我么前面所做的都是白费。

3、修改网站css、js等模板路径方法

我们的默认模板和新命名的模板都会将dedecms的css和js文件放在自己的模板文件夹里,这样就会造成源代码路径泄露问题,如果将css、images和js全部移出模板文件夹放在网站根目录下是不是就找不到我们的模板路径了呢?根据这一推理,我们在根目录新建了一个名为zonghe的文件夹,然后将css、images和js文件全部剪切到里面,这样就修改好了,当然,dedecms的index.htm和其他几个模板文件都需要修改相应的路径调用标签,很简单的,自己动手吧!

4、批量修改并重命名模板名称

做完这些可以说基础安全已经建立起来了,如果还想更安全一些,就需要进一步修改网站模板名称了。因为dedecms是开源程序,黑客们已经对模板名称了解的非常透彻了,他们会根据模板名称来尝试访问你的网站路径,比如:xxxx.com/templets/default/index.htm,这样会有很大几率被成功访问,如果我们将主页名称修改为其他名称就可以有效防止被黑,如:xxxx.com/templets/default/syjnb.htm,黑客们是很难想到我们的主页名称换成了这样,最好将所有文件都重命名一遍,是不是非常安全了呢?

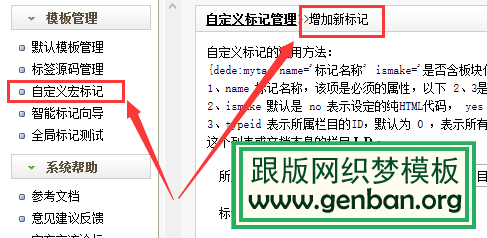

5、将网站模板放进数据库中

大家有没有发现dedecms有个自定义标记功能呢?如果我们用他来做安全防护是不是非常犀利?进入dedecms后台,开始新建一个自定义标记,标记名称自己随便起一个。然后将你的模板代码全部复制到标记里面,再把模板里面的内容替换为自定义标记代码,如:{dede:mytag name='shouye' ismake='yes'/},ok大功告成!现在就算别人偷窥你的模板也只能看到这一句话而已,而你真正的模板代码全部在数据库中,是不是心里感觉很爽呢?

总结:dedecms的安全性是需要自己不断的完善的,如果我们一味地只依靠官方解决那么就太被动了,只有自己动手才能真正的让网站安全。