因为织梦系统(DEDECMS)以简单、实用、灵活赢得了广大建站公司和中小型企业的青睐,,跟版网模板也经常使用DEDECMS系统为客户制作简单的企业网站,在使用DEDE系统的时候经常会出现各种各样的问题,我们都能一一为客户进行解决。

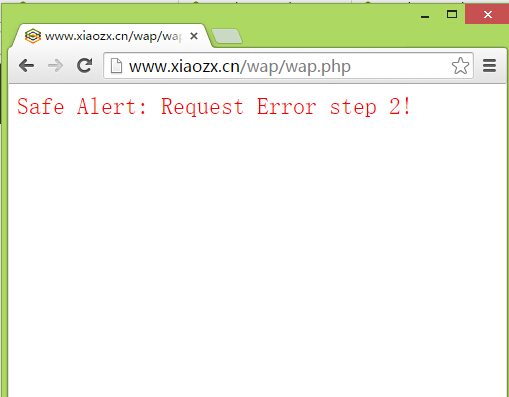

今天一用户对DEDE版本进行升级后,在使用wap访问的时候,dede出现了安全提示Safe Alert: Request Error step 2!如下图

Safe Alert: Request Error step 2属于dedecms系统的安全警告,这些情况都是由于dede安全检测的防注入代码引起的。当然引起这种情况出现的原因各有不同,这个客户是程序升级后 新的的版本里加入了 防注入功能,从而会出现安全敬告。在这些防注入的代码中,一旦网页上出现 “union|sleep|benchmark|load_file|outfile”之中的一个代码,都会出现安全警告。目的是保证网站的安全,最大化 的屏蔽掉一些恶意访问。

虽然网站是安全了,但是正常的使用受到了影响,那么我们就应该先保障dedecms系统的正常使用,然后在来解决dedecms系统的安全问题。以下是解决步骤。

打开dedecms系统中的include目录下的 dedesql.class.php文件,找到构造函数(第47行)

function __construct($pconnect=FALSE,$nconnect=FALSE)

{

$this->isClose = FALSE;

$this->safeCheck = TRUE;

$this->pconnect = $pconnect;

if($nconnect)

{

$this->Init($pconnect);

}

}

将 $this->safeCheck = TRUE; 修改成 $this->safeCheck = FALSE;

修改完成后记得保存,我们来看看修改完成后在访问是什么样子了,OK一切访问正常,那么问题解决了。

有人说dedecms安全问题很多,但是只要我们将网站权限及帐号密码控制好,也不会出什么问题 的。如果大家在DEDECMS系统使用中也出现了一些问题,欢迎及时跟我们联系,及时获取我们一些互联网相 关的经验和解决方法。