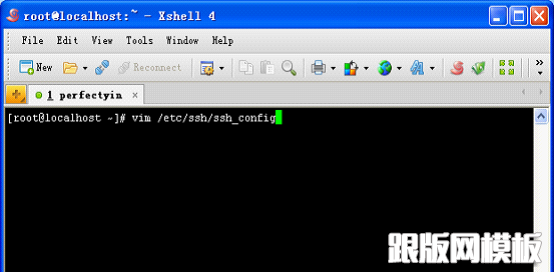

默认的 SSH 端口是 22。强烈建议改成 10000 以上。这样别人扫描到端口的机率也大大下降。修改方法:# 编辑 /etc/ssh/ssh_config

vim /etc/ssh/ssh_config

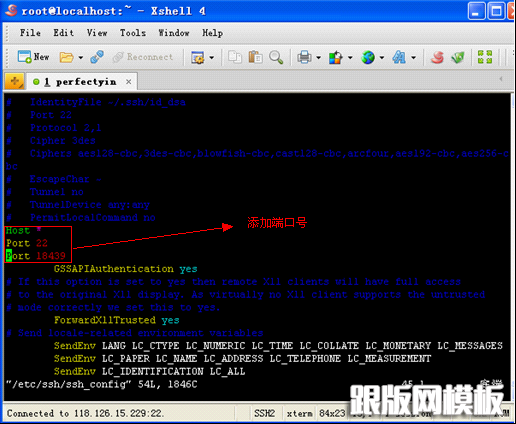

# 在 Host * 下 ,加入新的 Port 值。以 18439 为例:

Port 22

Port 18439

# 编辑 /etc/ssh/sshd_config (同上2图)

vim /etc/ssh/sshd_config

#加入新的 Port 值

Port 22

Port 18439

# 保存后,重启 SSH 服务:

service sshd restart

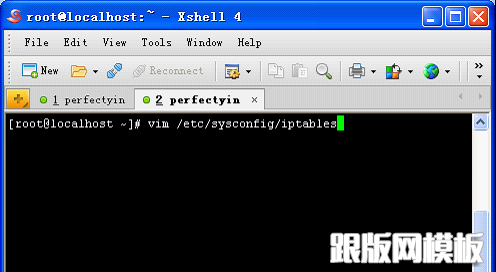

# 之后防火墙的设置,在防火墙内添加端口号

vim /etc/sysconfig/iptables

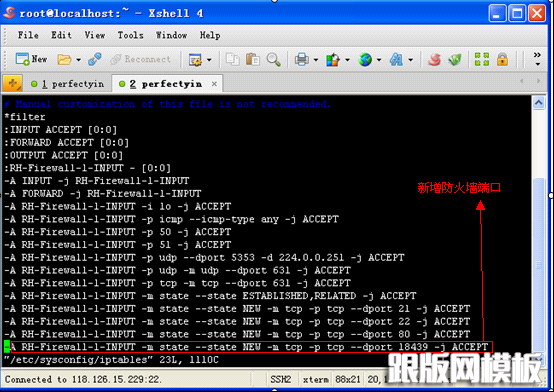

-A RH-Firewall-1-INPUT -m state --state NEW -m tcp -p tcp --dport 18439 -j ACCEPT

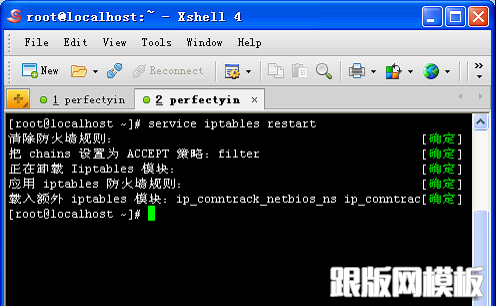

#最后重启防火墙

这里我设置了两个端口,主要是为了防止修改出错导致 SSH 再也登不上。

更改你的 SSH 客户端(例如:Putty)的连接端口,测试连接,如果新端口能连接成功,则再编辑上面两个文件,删除 Port 22 的配置。

如果连接失败,而用 Port 22 连接后再重新配置。

端口设置成功后,注意同时应该从 iptables 中, 删除22端口,添加新配置的 18439,并重启 iptables。

本站部分内容来源互联网,如果有图片或者内容侵犯您的权益请联系我们删除!